Vzhledem k tomu, že Linux je projekt s otevřeným zdrojovým kódem, je těžké najít bezpečnostní chyby ve zdrojovém kódu, protože tisíce uživatelů je stále aktivně kontrolují a opravují. Díky tomuto proaktivnímu přístupu, i když je chyba objevena, je okamžitě opravena. Proto bylo tak překvapivé, když byl v loňském roce objeven exploit, který za posledních 9 let unikl důsledné due diligence všech uživatelů. Ano, čtete správně, ačkoli exploit byl objeven v říjnu 2016, v kódu jádra Linuxu existoval od posledních 9 let. Tento typ chyby zabezpečení, což je typ chyby eskalace privilegií, se označuje jako chyba zabezpečení Dirty Cow (katalogové číslo chyby jádra Linuxu - CVE-2016-5195).

Ačkoli byla tato chyba zabezpečení pro systém Linux opravena týden po objevení, ponechala všechna zařízení Android zranitelná vůči tomuto zneužití (Android je založen na jádře Linuxu). Oprava systému Android následovala v prosinci 2016, vzhledem k fragmentované povaze ekosystému Android však stále existuje spousta zařízení Android, která aktualizaci neobdržela a zůstávají vůči ní zranitelná. Ještě děsivější je, že před pár dny byl objeven nový malware pro Android nazvaný ZNIU, který zneužívá zranitelnost Dirty Cow. V tomto článku se podrobně podíváme na zranitelnost Dirty Cow a na to, jak je v systému Android zneužíván malwarem ZNIU.

Co je to zranitelnost špinavé krávy?

Jak již bylo zmíněno výše, zranitelnost Dirty Cow je typem eskalace privilegií zneužít na které lze zvyknout udělit oprávnění superuživatele komukoli. V zásadě si pomocí této chyby zabezpečení může každý uživatel se zákeřnými úmysly udělit oprávnění superuživatele, čímž získá úplný přístup root k zařízení oběti. Získání přístupu root k zařízení oběti dává útočníkovi plnou kontrolu nad zařízením a může extrahovat všechna data uložená v zařízení, aniž by se uživatel stal moudřejším.

Co je ZNIU a co s tím má společného špinavá kráva?

ZNIU je první zaznamenaný malware pro Android, který využívá zranitelnost Dirty Cow k útoku na zařízení Android. Malware využívá chybu zabezpečení Dirty Cow k získání přístupu root k zařízením oběti. V současné době bylo zjištěno, že se malware skrývá ve více než 1 200 herních a pornografických aplikacích pro dospělé. V době vydání tohoto článku bylo zjištěno, že je tímto ovlivněno více než 5 000 uživatelů ve 50 zemích.

Která zařízení Android jsou vůči ZNIU zranitelná?

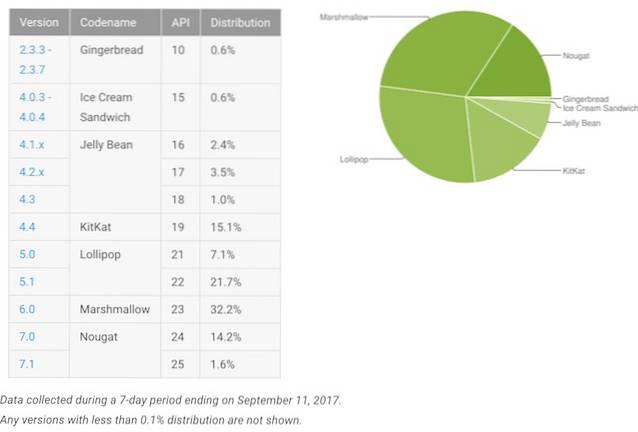

Po objevení chyby zabezpečení Dirty Cow (říjen 2016) vydala společnost Google v prosinci 2016 opravu, která tento problém vyřeší. Nicméně oprava byla vydána pro zařízení Android se systémem Android KitKat (4.4) nebo nad. Podle rozdělení distribuce OS Android společností Google více než 8% smartphonů Android stále běží na nižších verzích Androidu. Z těch, kteří běží na Androidu 4.4 až Androidu 6.0 (Marshmallow), jsou v bezpečí pouze ta zařízení, která přijala a nainstalovala prosincovou bezpečnostní opravu pro svá zařízení.

To je spousta zařízení Android, která mají potenciál být zneužita. Lidé se však mohou uklidnit tím, že ZNIU používá poněkud upravenou verzi zranitelnosti Dirty Cow, a proto se ukázalo, že je úspěšná pouze proti těm zařízením Android, která používají 64bitová architektura ARM / X86. Pokud jste vlastníkem systému Android, bylo by lepší zkontrolovat, zda jste nainstalovali prosincovou bezpečnostní opravu nebo ne.

ZNIU: Jak to funguje?

Poté, co si uživatel stáhne škodlivou aplikaci, která byla infikována malwarem ZNIU, při spuštění aplikace, Malware ZNIU automaticky kontaktuje a připojí se ke svému velení a řízení (C&C) servery k získání jakýchkoli aktualizací, pokud jsou k dispozici. Jakmile se sám aktualizuje, použije zneužití eskalace oprávnění (Špinavá kráva) k získání přístupu root k zařízení oběti. Jakmile bude mít root přístup k zařízení, bude sklízet informace o uživateli ze zařízení.

V současné době malware používá informace o uživateli ke kontaktování síťového dopravce oběti tím, že se vydává za samotného uživatele. Po ověření bude provedena Mikro transakce založené na SMS a vybírat platby prostřednictvím platební služby dopravce. Malware je dostatečně inteligentní na to, aby odstranil všechny zprávy ze zařízení po provedení transakcí. Oběť tedy o transakcích vůbec netuší. Obecně se transakce provádějí za velmi malé částky (3 USD / měsíc). Toto je další opatření, které útočník přijal, aby zajistil, že oběť neobjeví převody prostředků.

Po sledování transakcí bylo zjištěno, že peníze byly převedeny na fiktivní společnost se sídlem v Číně. Vzhledem k tomu, že transakce založené na přepravcích nejsou oprávněny k mezinárodnímu převodu peněz, budou tyto nelegální transakce trpět pouze uživatelé, kterých se to týká v Číně. Uživatelé mimo Čínu však budou mít ve svém zařízení stále nainstalovaný malware, který lze kdykoli vzdáleně aktivovat, což z nich dělá potenciální cíle. I když mezinárodní oběti netrpí nelegálními transakcemi, zadní vrátka dávají útočníkovi šanci vložit do zařízení více škodlivého kódu.

Jak se zachránit před malwarem ZNIU

Napsali jsme celý článek o ochraně vašeho zařízení Android před malwarem, který si můžete přečíst kliknutím sem. Základní věcí je používat zdravý rozum a neinstalovat aplikace z nedůvěryhodných zdrojů. I v případě malwaru ZNIU jsme viděli, že malware je doručován do mobilu oběti, když instaluje pornografické nebo herní aplikace pro dospělé, které jsou vytvářeny nedůvěryhodnými vývojáři. Chcete-li se chránit před tímto konkrétním malwarem, ujistěte se, že je vaše zařízení na aktuální bezpečnostní opravě od Googlu. Exploit byl opraven bezpečnostní aktualizací z prosince (2016) od společnosti Google, takže každý, kdo má tuto opravu nainstalovanou, je chráněn před malwarem ZNIU. V závislosti na výrobci OEM jste aktualizaci možná neobdrželi, a proto je vždy lepší uvědomit si všechna rizika a přijmout nezbytná opatření ze své strany. V článku, na který je odkazováno výše, je opět uvedeno vše, co byste měli a neměli dělat, abyste zachránili zařízení před nakažením malwarem.

VIZ TÉŽ: Malwarebytes pro Mac Recenze: Měli byste jej použít?

Chraňte svůj Android před napadením malwarem

V posledních několika letech došlo k nárůstu malwarových útoků na Android. Zranitelnost Dirty Cow byla jedním z největších exploitů, jaké kdy byly objeveny, a vidět, jak ZNIU tuto zranitelnost využívá, je prostě hrozné. ZNIU je obzvláště znepokojující kvůli rozsahu zařízení, které ovlivňuje, a neomezené kontrole, kterou poskytuje útočníkovi. Pokud si však jste vědomi problémů a přijmete nezbytná opatření, bude vaše zařízení před těmito potenciálně nebezpečnými útoky v bezpečí. Nejprve se tedy ujistěte, že aktualizujete nejnovější bezpečnostní záplaty od Googlu, jakmile je získáte, a poté se vyhýbejte nedůvěryhodným a podezřelým aplikacím, souborům a odkazům. Co si myslíte, že by člověk měl chránit své zařízení před útoky malwaru. Sdělte nám své myšlenky na toto téma tak, že je rozbalíte v sekci komentářů níže.

Gadgetshowto

Gadgetshowto

![Amazon - Vnitřní příběh [Infographic]](https://gadgetshowto.com/storage/img/images/amazon-the-inside-story-[infographic]_2.gif)