S rostoucím počtem inteligentních připojených zařízení rostou i obavy o online soukromí a zabezpečení, zejména s přílivem ransomwaru a dalších malwarových útoků, které v uplynulém roce dominovaly titulkům. I když se svět pokouší zotavit se z ransomwaru WannaCry, botnetu Mirai a dalších závažných malwarových útoků, vydali bezpečnostní vědci v Armis Labs podrobný technický dokument podrobně popisující závažnou chybu zabezpečení, která může potenciálně zanechat miliardy zařízení s technologií Bluetooth citlivé na vzdálené spuštění kódu a útoky MiTM (Man-in-The-Middle). Takže pokud vás BlueBorne již zajímá, tady je to, co o něm potřebujete vědět, abyste se nakonec nestali nevědomou obětí počítačové kriminality:

Co je BlueBorne?

Jednoduše řečeno, BlueBorne je vektor útoku, který může počítačovým zločincům umožnit využívat připojení Bluetooth tiše převzít kontrolu nad cílenými zařízeními bez jakéhokoli zásahu oběti. Skutečně znepokojující je, že pro zařízení, které má být kompromitováno, to nemusí být spárováno se zařízením útočníka, ani to nemusí být nastaveno do „zjistitelného“ režimu. Lze použít až osm samostatných zranitelností nulového dne (včetně čtyř kritických) proniknout do většiny zařízení Bluetooth dnes používané, bez ohledu na operační systém. To v podstatě znamená, že více než 5 miliard zařízení s technologií Bluetooth z celého světa je potenciálně zranitelných z této obrovské bezpečnostní mezery, kterou na začátku tohoto týdne podrobně popsala společnost zabývající se bezpečnostním výzkumem zaměřená na IoT, Armis Labs. Podle technického dokumentu zveřejněného společností je BlueBorne obzvláště nebezpečný nejen kvůli jeho masivnímu rozsahu, ale také proto, že mezery ve skutečnosti usnadňují vzdálené provádění kódu i útoky typu Man-in-the-Middle.

Která zařízení / platformy jsou vůči BlueBorne potenciálně zranitelná?

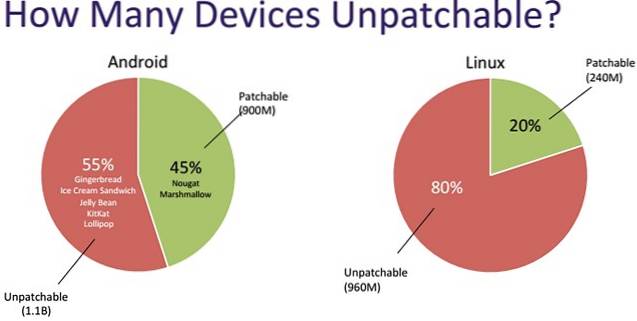

Jak již bylo zmíněno, útočný vektor BlueBorne potenciálně ohrožuje miliardy smartphonů, stolních počítačů, zábavních systémů a lékařských zařízení s technologií Bluetooth, které běží na jakékoli z hlavních výpočetních platforem, včetně Android, iOS, Windows a Linux. Celkově je dnes na světě odhadem 2 miliardy zařízení Android, z nichž téměř všechna mají Bluetooth. Přidejte k tomu odhadem 2 miliardy zařízení Windows, 1 miliardu zařízení Apple a 8 miliard zařízení IoT, a budete vědět, proč je tato nejnovější bezpečnostní hrozba tak velkým důvodem k obavám pro výzkumníky v oblasti kybernetické bezpečnosti, výrobce zařízení a obhájce ochrany soukromí přes. Dvě platformy, které jsou vůči BlueBorne nejzranitelnější, jsou Android a Linux. Je to proto, že způsob, jakým je funkce Bluetooth implementována v těchto operačních systémech, je činí velmi náchylnými k poškození paměti využívá které lze použít ke vzdálenému spuštění téměř jakéhokoli škodlivého kódu, což útočníkovi umožňuje potenciálně přistupovat k citlivým systémovým prostředkům na kompromitovaných zařízeních, která se často nedokáží zbavit infekce ani po několika restartech.

Jak mohou hackeři využít chybu zabezpečení BlueBorne?

BlueBorne je vysoce infekční vzdušný útok vektor který má potenciál šířit se ze zařízení vzduchem, což znamená, že jediné napadené zařízení může teoreticky infikovat desítky zařízení kolem sebe. To, co činí uživatele obzvláště zranitelnými vůči hrozbě, je vysoká úroveň oprávnění, se kterými Bluetooth běží na všech operačních systémech, což umožňuje útočníkům mít téměř plnou kontrolu nad napadenými zařízeními. Jakmile budou mít počítačoví zločinci kontrolu, mohou tato zařízení použít ke splnění svých hanebných cílů, včetně počítačové špionáže a krádeže dat. Mohou také vzdáleně instalovat ransomware nebo začlenit zařízení jako součást velkého botnetu k provádění DDoS útoků nebo páchání dalších počítačových zločinů. Podle Armise „Útokový vektor BlueBorne překonává možnosti většiny útočných vektorů pronikající do bezpečných sítí „se vzduchovou mezerou“ které jsou odpojeny od jakékoli jiné sítě, včetně internetu “.

Jak zjistit, zda je vaše zařízení ovlivněno společností BlueBorne?

Podle Armise, všechny hlavní výpočetní platformy jsou ovlivněny bezpečnostní hrozbou BlueBorne nějakým způsobem, ale některé verze těchto operačních systémů jsou ze své podstaty zranitelnější než jiné.

-

Okna

Všechny stolní počítače, notebooky a tablety se systémem Windows se systémem Windows Vista a novějším verze operačního systému jsou ovlivněny chybou zabezpečení „Bluetooth Pineapple“, která umožňuje útočníkovi provést útok Man-in-The-Middle (CVE-2017-8628).

-

Linux

Jakékoli zařízení běžící v operačním systému založeném na Linuxové jádro (verze 3.3-rc1 a novější) je zranitelný vůči chybě zabezpečení vzdáleného spuštění kódu (CVE-2017-1000251). Chyba zabezpečení týkající se úniku informací (CVE-2017-1000250) navíc ovlivňuje všechna zařízení Linux se systémem BlueZ. Dopad útočného vektoru BlueBorne tedy v tomto případě není omezen pouze na stolní počítače, ale také na širokou škálu inteligentních hodinek, televizorů a kuchyňských spotřebičů, na nichž běží bezplatný a otevřený operační systém Tizen. V takovém případě se říká, že zařízení jako inteligentní hodinky Samsung Gear S3 nebo chladnička Samsung Family Hub jsou podle společnosti Armis vysoce zranitelná vůči BlueBorne..

-

iOS

Všechna zařízení iPhone, iPad a iPod Touch v provozu iOS 9.3.5 nebo starší zranitelnost vzdáleného spuštění kódu ovlivňuje verze operačního systému, stejně jako všechna zařízení AppleTV se systémem tvOS verze 7.2.2 nebo nižší. Všechna zařízení se systémem iOS 10 by měla být v bezpečí před BlueBorne.

-

Android

Vzhledem k naprostému dosahu a popularitě Androidu je toto platforma považována za nejvíce postiženou. Podle Armise, všechny verze Androidu, žádná lišta, jsou vůči BlueBorne zranitelné, díky čtyřem různým zranitelnostem nalezeným v OS. Dvě z těchto chyb zabezpečení umožňují vzdálené spuštění kódu (CVE-2017-0781 a CVE-2017-0782), jedna vede k úniku informací (CVE-2017-0785), zatímco druhá umožňuje hackerovi provést Man-in-The- Střední útok (CVE-2017-0783). Nejen smartphony a tablety běžící na Androidu jsou touto hrozbou ovlivněny, ale také chytré hodinky a další nositelná zařízení běžící na Android Wear, televizory a set-top-boxy běžící na Android TV, stejně jako systémy zábavy do auta běžící na Android Auto, díky čemuž je BlueBorne jedním z nejkomplexnějších a nejzávažnějších vektorů útoků, jaké kdy byly zdokumentovány.

Pokud máte zařízení Android, můžete také přejít do Obchodu Google Play a stáhnout si Aplikace BlueBorne Vulnerability Scanner který byl vydán společností Armis, aby pomohl uživatelům zkontrolovat, zda je jejich zařízení zranitelné vůči této hrozbě.

Jak chránit zařízení podporující Bluetooth před BlueBorne?

Zatímco BlueBorne je jedním z nejkomplexnějších a nejohroženějších vektorů útoků v nedávné paměti díky své naprosté škále, existují způsoby, jak se můžete chránit před tím, abyste se stali obětí. V první řadě, ujistěte se, že je Bluetooth deaktivován pokud jej nepoužíváte. Pak se ujistěte, že vaše zařízení je aktualizováno všemi nejnovějšími bezpečnostními opravami, a i když vám to v některých případech nemusí pomoci, je to rozhodně výchozí bod. V závislosti na operačním systému zařízení, které chcete chránit, byste měli provést následující kroky, abyste se ujistili, že vaše osobní údaje neskončí ve špatných rukou.

-

Okna

Společnost Microsoft vydala bezpečnostní opravu BlueBorne pro své operační systémy 11. července, takže pokud máte zapnuté automatické aktualizace nebo jste v posledních několika měsících ručně aktualizovali počítač a nainstalovali všechny nejnovější bezpečnostní opravy, měli byste být před těmito hrozbami v bezpečí.

-

iOS

Pokud ve svém zařízení používáte iOS 10, měli byste být v pořádku, ale pokud jste přilepení na dřívější verze operačního systému (verze 9.3.5 nebo starší), vaše zařízení je zranitelné, dokud Apple nevydá opravnou opravu zabezpečení problém.

-

Android

Google vydal opravy BlueBorne pro své OEM partnery 7. srpna 2017. Opravy byly také zpřístupněny uživatelům po celém světě v rámci září Security Bulletin, který byl oficiálně vydán 4. tohoto měsíce. Pokud tedy používáte zařízení Android, přejděte na Nastavení> O zařízení> Aktualizace systému abyste zkontrolovali, zda váš prodejce dosud zavedl opravu zabezpečení ze září 2017 pro vaše zařízení. Pokud ano, nainstalujte jej neprodleně, abyste udrželi sebe a své zařízení Android v bezpečí před BlueBorne.

-

Linux

Pokud na svém počítači používáte libovolnou distribuci Linuxu nebo používáte platformu založenou na jádře Linuxu, jako je Tizen, na zařízeních IoT / připojených, možná budete muset počkat o něco déle, než se oprava vyfiltruje, protože je nutná koordinace mezi Linuxem bezpečnostní tým jádra a bezpečnostní týmy různých nezávislých distribucí. Pokud však máte potřebné technické know-how, můžete si BlueZ a jádro opravit a znovu sestavit sami tak, že přejdete sem pro BlueZ a zde pro jádro.

Mezitím můžete Bluetooth ve svém systému úplně deaktivovat pomocí těchto jednoduchých kroků:

- Černá listina základních modulů Bluetooth

printf "install% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Deaktivujte a zastavte službu Bluetooth

deaktivovat bluetooth.service systemctl maska bluetooth.service systemctl zastavit bluetooth.service- Odeberte moduly Bluetooth

rmmod bnep rmmod bluetooth rmmod btusbPokud se vám zobrazí chybové zprávy, které říkají, že tyto služby používají jiné moduly, nezapomeňte nejprve odstranit aktivní moduly, než to zkusíte znovu.

VIZ TÉŽ: Co je Bluetooth Mesh Networking a jak to funguje?

BlueBorne: Nejnovější bezpečnostní hrozba, která ohrožuje miliardy zařízení Bluetooth

Bluetooth Special Interest Group (SIG) se v poslední době stále více zaměřuje na bezpečnost a je snadné pochopit proč. Díky vysokým privilegím přiznávaným Bluetooth ve všech moderních operačních systémech mohou zranitelná místa, jako je BlueBorne, způsobit katastrofu milionům nevinných a nic netušících lidí po celém světě. Skutečně znepokojující bezpečnostní experty je skutečnost, že BlueBorne je vzdušnou hrozbou, což znamená, že standardní bezpečnostní opatření, jako je ochrana koncových bodů, správa mobilních dat, brány firewall a řešení zabezpečení sítě, jsou před ní prakticky bezmocná, když vidí, jak jsou primárně určeno k blokování útoků, ke kterým dochází přes připojení IP. I když uživatelé nemají kontrolu nad tím, jak a kdy jsou bezpečnostní záplaty zavedeny do jejich zařízení, stačí, když se ujistíte, že jste přijali ochranná opatření uvedená v článku, aby vaše připojená zařízení byla prozatím dostatečně bezpečná. V každém případě je udržování vypnutého připojení Bluetooth, když se nepoužívá, jen standardní bezpečnostní praxe, kterou většina technologicky zdatných lidí stejně dodržuje, takže nyní je stejně dobrá doba jako pro ostatní obyvatele. Takže teď, když už víte o BlueBorne, jaké jsou vaše myšlenky na toto téma? Dejte nám vědět v sekci komentářů níže, protože vás rádi slyšíme.

Gadgetshowto

Gadgetshowto